O cenário de risco está mudando constantemente. Novas tecnologias, áreas de negócio e funcionários são integrados em áreas que não fazem mais parte do negócio principal e que são desinvestidos. As estratégias dos invasores mudam com a mesma rapidez.

Teste de Intrusão (Pentest)

RED TEAM

A Secure Tecnologia tem uma vasta experiência na simulação em cenários de ameaças. Eles variam de ataques simples de “Script Kiddie”, encadeamento de vulnerabilidades e ataques em nível de “Estado da nação”. A cooperação próxima e contínua com o Blue Team interno e a implementação de exercícios não anunciados da equipe de crise no Cyber Defense Center da Secure resultaram em uma riqueza única de experiência para ambientes particularmente complexos e bem protegidos.

Os ataques também chegaram a explorar deliberadamente vulnerabilidades que ainda não são conhecidas pelo público (desenvolvimento dos chamados exploits “zero-day”). Isso tornou possível contornar dispositivos de segurança de última geração e alcançar um avanço em ambientes de alta segurança. Os membros da nossa equipe têm ampla e profunda especialização no conjunto de conhecimentos práticos (por exemplo, funções duplas de BlueTeam / RedTeam, análises forenses, engenharia reversa, criptografia e desenvolvimento de exploits), resultando em uma combinação única de segurança de TI ofensiva e defensiva.

Simulação de Ataque Cibernético

Ataques cibernéticos como WannaCry e Petya mostraram mais uma vez os métodos sofisticados que os cibercriminosos usam hoje em dia. Ataques bem sucedidos causam enormes prejuízos, não apenas na área financeira, mas também colocam em risco a reputação. Você quer saber a que distância um hacker pode chegar em sua rede e qual seria o sucesso de um ataque direcionado? Podemos mostrar a você um ataque simulado à sua empresa. Nossos especialistas usam métodos diferentes, como auditorias técnicas e testes de penetração, técnicas de engenharia social (spear phishing, ataque físico no local, ataques de malware) ou pesquisa em redes sociais, na Internet, mas também na darknet.

Como parte do teste de penetração externo, nossos testadores de penetração procuram especificamente vulnerabilidades que não podem ser detectadas ou exploradas por ferramentas automatizadas. Isso também inclui a coleta de informações, a busca de informações para identificar os sistemas clientes que estão disponíveis gratuitamente na Internet. Esses sistemas disponíveis representam a superfície de ataque exposta, que, em princípio, está disponível para qualquer invasor anônimo pela Internet. Dependendo dos serviços previamente identificados, os demais testes específicos são adaptados e realizados.

O teste de penetração de aplicativos móveis da Secure é baseado no OWASP Mobile Application Security Verification Standard (MASVS) e para a API de back-end, os testes são retirados do OWASP Web Security Testing Guide. Isso garante que todos os vetores de ataque técnico relevantes sejam cobertos pelo teste de penetração. Para levar em consideração os diferentes requisitos de segurança dos aplicativos móveis, o MASVS divide todos os testes em dois níveis: O nível 1 deve ser atendido por todos os aplicativos móveis e confirma a proteção básica contra possíveis ataques, tanto no próprio aplicativo quanto na API de back-end. O Nível 2 se destina a aplicativos com maiores requisitos de segurança, como aplicativos de e-banking ou aplicativos do setor de saúde. Isso inclui, por exemplo, medidas de defesa em profundidade, como a fixação de certificados ou a aplicação de segurança básica do dispositivo.

A simulação de phishing é usada para determinar se, e quantos, funcionários são suscetíveis a um e-mail de phishing, se medidas organizacionais estão em vigor para relatar e-mails de phishing e se elas estão sendo tomadas. Os funcionários são atraídos para um site falso, onde são solicitados a divulgar informações confidenciais. Os indicadores que apontam para um e-mail de phishing podem variar à vontade.

Como parte de nossas auditorias de engenharia social, verificamos o comportamento de segurança de seus funcionários. Nossos engenheiros sociais tentam obter informações confidenciais de seus funcionários por meio de contato pessoal, explorando sua confiança, credulidade e prestatividade ou mesmo demandas excessivas e insegurança. Dependendo do objetivo da auditoria e do grupo-alvo, usamos diferentes métodos de auditoria e tipos de ataques de engenharia social. Estes vão desde o contato pessoal com a pessoa visada por telefone ou fisicamente no local, ao contato eletrônico através de e-mail, chat ou plataformas de redes sociais, ao contato postal. Mas também a entrega direcionada de mídia de armazenamento USB manipulada ou a análise sistemática de dados na Internet fazem parte de nosso repertório de ataques.

Durante esta auditoria, ocorre uma revisão técnica do e-mail ou endereço de e-mail e infraestrutura de proxy. Ele verifica se há deficiências técnicas ou de configuração que permitem que um invasor acesse inicialmente a rede interna com a ajuda de anexos de e-mail mal-intencionados ou links de download para controlar sistemas internos e permitir o roubo de dados despercebido.

Essa auditoria envolve uma verificação técnica do aplicativo da web (incluindo o servidor no qual o aplicativo da web é operado) da perspectiva de um script kiddie ou de um invasor que age principalmente de forma automática. O objetivo da auditoria de segurança de aplicativos da web é identificar vulnerabilidades obviamente críticas (chamadas de "frutos mais fáceis") e avaliar a superfície de ataque geral.

Esse teste de penetração envolve um exame técnico do aplicativo da web (incluindo o servidor no qual o aplicativo da web é operado) do ponto de vista de um invasor experiente - opcionalmente, o código-fonte também é analisado. O objetivo da auditoria de segurança de aplicativos da web é identificar vulnerabilidades que podem ameaçar o aplicativo imediatamente ou podem levar a um problema de segurança no futuro (por exemplo, através da combinação de outras vulnerabilidades). A auditoria é realizada de forma estruturada com base no OWASP Web Security Testing Guide (WSTG) e no OWASP Top 10 Web Application Security Risks e complementada com testes específicos da Secure.

Essa auditoria envolve uma revisão técnica da API da Web (incluindo o servidor no qual a API da Web é operada) da perspectiva de um invasor experiente. A auditoria é realizada de forma estruturada com base no OWASP Web Security Testing Guide (WSTG), bem como no OWASP API Top 10 Security Risks e complementada com testes específicos da Secure, para que todas as possibilidades de ataque, bem como o potencial perigo de atacantes avançados, possam ser levados em consideração.

A auditoria WLAN verifica todos os parâmetros relevantes para a segurança da infraestrutura WLAN. O objetivo da auditoria é verificar as medidas de segurança existentes e a aplicação dos padrões da indústria e identificar possíveis vetores de ataque. Assim, o perigo de um ataque externo é avaliado de forma realista, tanto da perspectiva de um invasor anônimo quanto em um contexto autenticado conectado à rede.

Essa auditoria envolve uma revisão técnica de um cliente Windows físico ou virtual ou de um servidor de terminal do Windows Server. A auditoria identifica vulnerabilidades nas áreas de ataque relevantes (físicas, de rede e semelhantes) e verifica medidas de proteção importantes que impedem significativamente o uso de técnicas de ataque. O catálogo de verificação desenvolvido pela Secure é baseado em padrões de segurança reconhecidos, como os benchmarks "Center for Information Security" (CIS) e os Microsoft Security Baselines.

O que você pode esperar de nós?

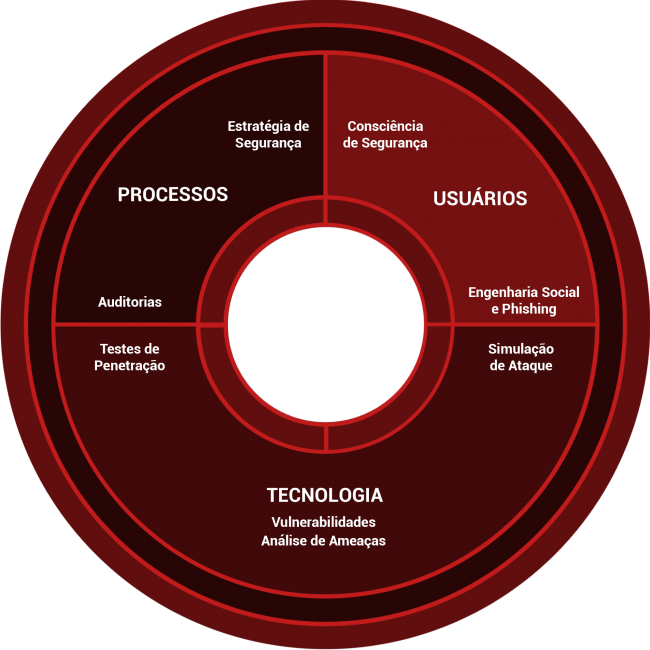

A Secure oferece auditorias de segurança direcionadas para verificar seus processos de segurança, infraestrutura de TI e funcionários. Os cibercriminosos estão constantemente mudando suas táticas e sua própria infraestrutura de ICT muda com a mesma rapidez. As ameaças e vulnerabilidades atuais fazem parte da agenda de nossos especialistas em segurança. Nossas auditorias de segurança, testes de penetração e simulações de ataque cibernético fornecem uma base ideal para aumentar a segurança da sua informação a longo prazo e ajudam a identificar, avaliar e eliminar os riscos em um estágio inicial.